AWS: NAT Instance2

NAT Instanceを作成してPrivateなサブネットのEC2インスタンスからhttp(s)の通信を行ってみる。

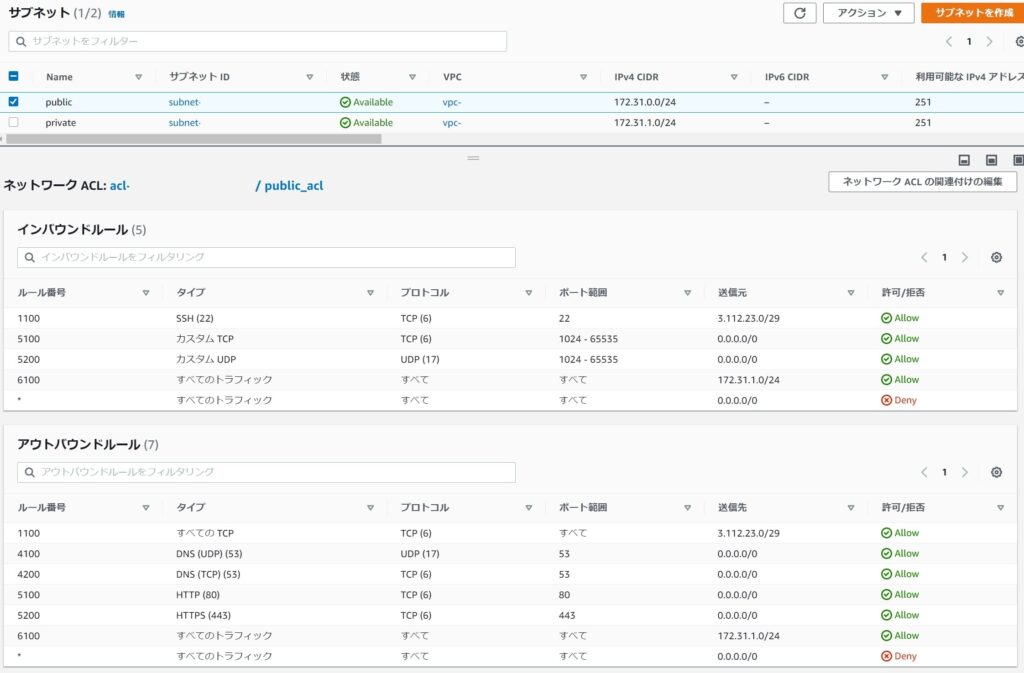

まずはPublic(172.31.0.0/24)とPrivate(172.31.1.0/24)のサブネットを作成する。

この時点ではどちらもルーティングテーブルがデフォルトなのであとで変更をする。

続いてネットワークACLを作成する。ステートレスなのでsshやrdpを制御しておけば良いと思うが、今回は試験的な面もあり細かめに設定する。まずはPublic用の設定から。

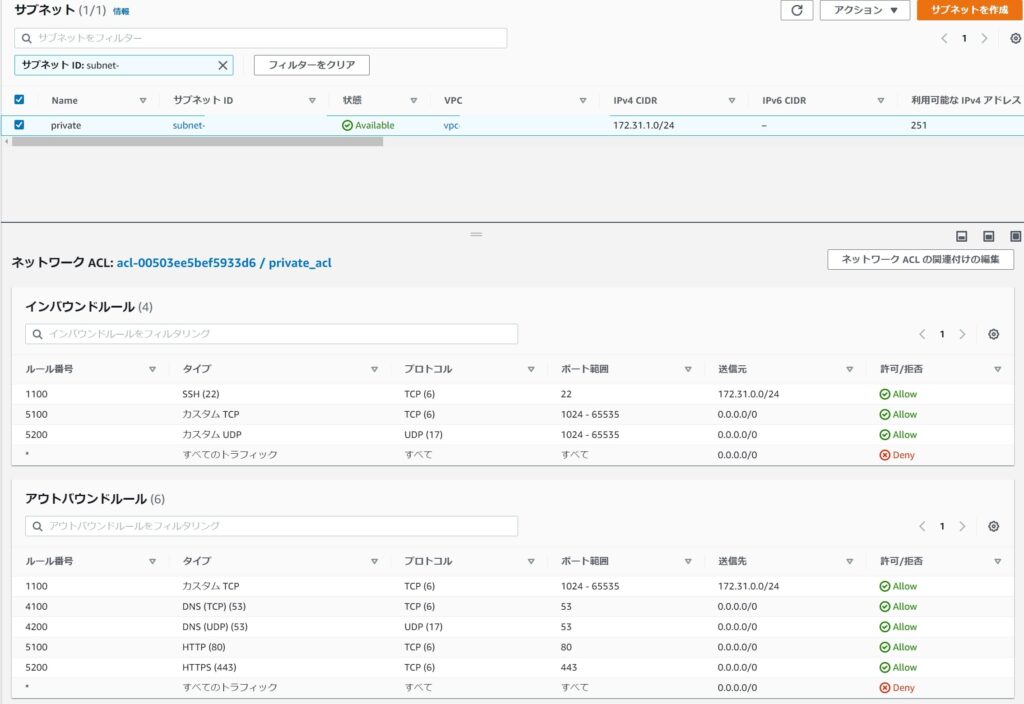

続いてPrivate用の設定を行う。

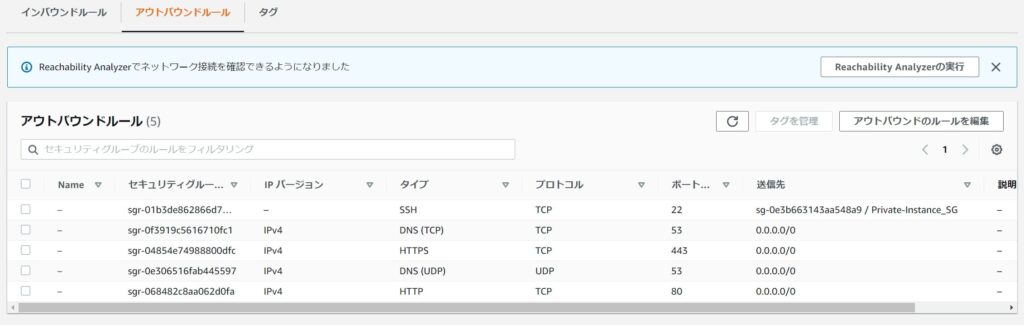

セキュリティグループも同様に設定する。こちらはステートフルなのでネットワークACLよりも設定しやすい。インスタンスの通信要件に合わせて設定する。通信ソースにそれぞれのセキュリティグループを使用するので交互に設定が必要。次はPublicなセグメントに配置するNAT Instance向けのもの。

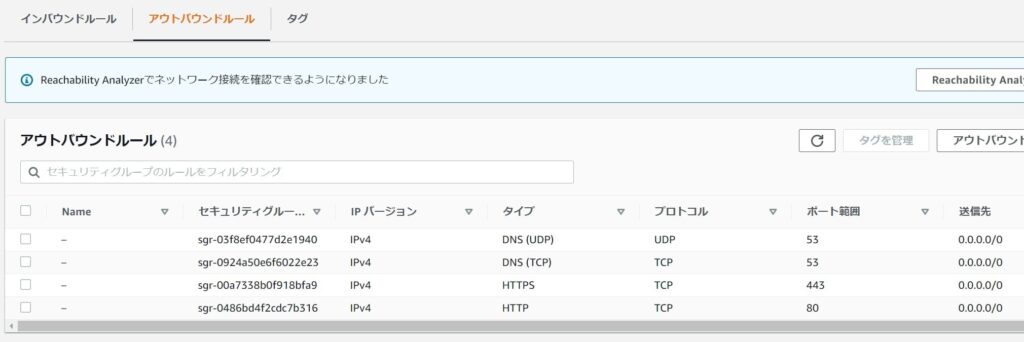

続いてPrivateに配置するインスタンス用のセキュリティグループ

作成したネットワークACLをサブネットに関連付けておく。

次回はEC2インスタンスの作成・設定とルートテーブルの作成、設定になる予定